출처 : http://www.1000dedi.net

서비스 거부 공격은 네트워크 사용자가 컴퓨터나 컴퓨터의 특정 서비스를 사용할 수 없도록 만들기 위한 네트워크 공격입니다.

서비스 거부 공격은 방어하기 어려울 수 있습니다. 서비스 거부 공격을 방지하려면 다음 방법 중 하나 또는 두 가지 모두를 사용할 수 있습니다.

| • |

최신 보안 수정 프로그램으로 사용 중인 컴퓨터를 업데이트합니다. 보안 수정 프로그램은 다음 Microsoft 웹 사이트에 있습니다. |

| • |

Windows 2000 기반 워크스테이션과 서버에서 TCP/IP(Transmission Control Protocol/Internet Protocol) 프로토콜 스택을 강화합니다. 기본 TCP/IP 스택 구성은 정상적인 인트라넷 트래픽을 처리하도록 조정되어 있습니다. 컴퓨터를 인터넷에 직접 연결한 경우 서비스 거부 공격에 대비하여 TCP/IP 스택을 강화하는 것이 좋습니다. |

TCP/IP 스택을 강화하는 TCP/IP 레지스트리 값

경고: 레지스트리 편집기를 잘못 사용하면 심각한 문제가 발생할 수 있으며 문제를 해결하기 위해 운영 체제를 다시 설치해야 할 수도 있습니다.

주의: 값이 없을 경우 직접 생성해야합니다.

---------------------------------------------------------------------------------------------------------------------------

예제)

- 값 이름: SynAttackProtect

키: Tcpip\Parameters

값 종류: REG_DWORD

유효 범위: 0,1,2

기본값: 0

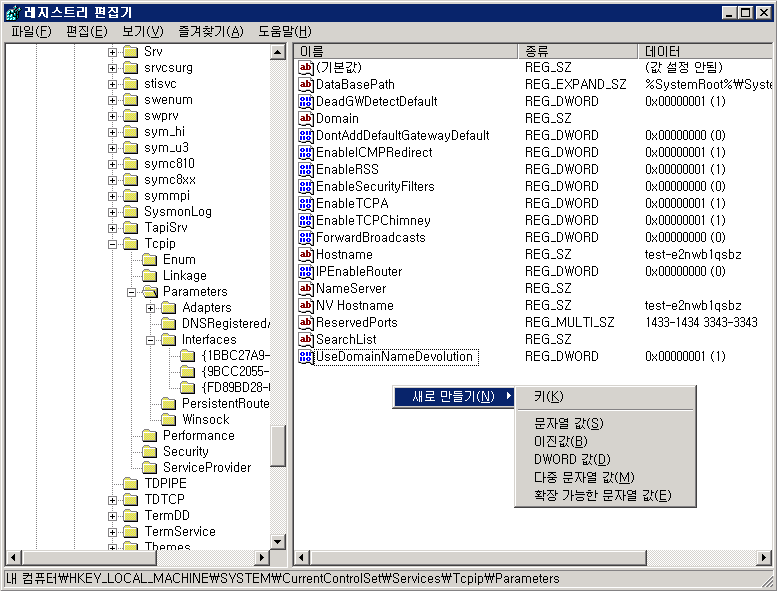

1. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 에 SynAttackProtect 값이 없어 직접 생성해주는 장면 우측버튼 - 새로만들기 - DWORD값을 선택하여 생성함

2. 생성한 SynAttackProtect를 더블클릭하여 16진수값 권장값이 2이므로 2로 설정하여 완료한 장면

---------------------------------------------------------------------------------------------------------------------------

주의하세요!!

레지스트리 편집기를 잘못 사용함으로써 발생하는 문제에 대해 해결을 보증하지 않습니다.

TCP/IP 레지스트리 값을 변경하면 Windows Server 2003 기반 컴퓨터에서 실행 중인 프로그램과 서비스에 영향을 줄 수 있습니다

레지스트리 편집기 사용에 따른 모든 책임은 고객님에게 있습니다.

다음 목록은 인터넷에 직접 연결된 컴퓨터에서 TCP/IP 스택을 강화하도록 구성할 수 있는 TCP/IP 관련 레지스트리 값에 대한 설명입니다.

이러한 값은 모두 아래의 레지스트리 키 아래 있습니다. 모든 값은 별다른 설명이 없는 한 16진수입니다.

추천값은 파란색으로 표기하였습니다.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services 모두 여기에 값이 있습니다.

---------------------------------------------------------------------------------------------------------------------------

| • |

1. 값 이름: SynAttackProtect 키: Tcpip\Parameters 값 종류: REG_DWORD 유효 범위: 0,1,2 기본값: 0 이 레지스트리 값은 TCP(Transmission Control Protocol)가 SYN-ACKS의 재전송을 조정하도록 합니다. 이 값을 구성하면 SYN 공격(서비스 거부 공격의 한 종류)이 발생한 경우 연결 응답이 더 빨리 시간 초과됩니다. 다음은 이 레지스트리 값과 함께 사용할 수 있는 매개 변수입니다.

| ||||||||||||||||

| • |

--------------------------------------------------------------------------------------------------------------------------- 2. 값 이름: EnableDeadGWDetect 키: Tcpip\Parameters 값 종류: REG_DWORD 유효 범위: 0, 1(False, True) 기본값: 1(True) 다음은 이 레지스트리 값과 함께 사용할 수 있는 매개 변수입니다.

| ||||||||||||||||

| • |

--------------------------------------------------------------------------------------------------------------------------- 3. 값 이름: EnablePMTUDiscovery 키: Tcpip\Parameters 값 종류: REG_DWORD 유효 범위: 0, 1(False, True) 기본값: 1(True) 다음은 이 레지스트리 값과 함께 사용할 수 있는 매개 변수입니다.

| ||||||||||||||||

| • |

--------------------------------------------------------------------------------------------------------------------------- 4. 값 이름: KeepAliveTime 키: Tcpip\Parameters 값 종류: REG_DWORD - 시간(밀리초) 유효 범위: 1 - 0xFFFFFFFF 기본값: 7,200,000(2시간) 이 값은 TCP가 Keep Alive 패킷을 보내어 유휴 연결이 열려 있는지 확인하는 빈도를 결정합니다. 연결이 유지되어 있다면 원격 컴퓨터가 Keep-Alive 패킷을 인식합니다. Keep-Alive 패킷은 기본적으로 보내지지 않습니다. 연결에서 이 값을 구성하기 위한 프로그램을 사용할 수 있습니다. 권장값은 300,000(5분)입니다. | ||||||||||||||||

| • |

--------------------------------------------------------------------------------------------------------------------------- 5. 값 이름: NoNameReleaseOnDemand 키: Netbt\Parameters 값 종류: REG_DWORD 유효 범위: 0, 1(False, True) 기본값: 0(False) 이 값은 컴퓨터가 이름 해제 요청을 받을 때 NetBIOS 이름을 해제할지 여부를 결정합니다. 이 값은 관리자가 악의적인 이름 해제 공격으로부터 컴퓨터를 보호할 수 있도록 추가되었습니다. NoNameReleaseOnDemand 값을 1(기본값)로 설정하는 것이 좋습니다. 참고: NoNameReleaseOnDemand 값을 사용하려면 Windows 2000 서비스 팩 2(SP2) 이상을 사용해야 합니다 |